Dans cette série d’articles, je vais vous montrer comment j’ai monté mon homelab de A à Z.

Nous allons suivre ensemble toutes les étapes nécessaires, pas à pas, en gardant les choses simples et accessibles, même pour les débutants.

Introductionh2

Dans cet article, je vais vous expliquer comment j’ai créé mon propre réseau local, distinct de celui de ma box internet, à l’aide de PfSense.

Il s’agit d’une étape essentielle pour améliorer la sécurité, l’organisation et la flexibilité de mon homelab.

Qu’est-ce que PfSense ?h2

PfSense est une distribution open source basée sur FreeBSD, utilisée pour créer des pare-feux, routeurs, VPN, portails captifs et bien plus encore. Depuis quelque temps, la version gratuite (PfSense CE) n’est plus mise à jour régulièrement et l’édition complète est désormais payante. Si vous souhaitez un équivalent moderne, maintenu et open-source, il est recommandé de se tourner vers OPNSense, un fork de PfSense.

Pourquoi créer un réseau local séparé ?h2

Créer un réseau local indépendant n’est pas obligatoire pour débuter un homelab, mais c’est vivement recommandé, car cela apporte plusieurs avantages essentiels:

1. Sécurité renforcéeh3

Votre box internet expose tous vos appareils sur un même réseau plat.

En créant un réseau séparé, vous pouvez isoler vos services sensibles (NAS, conteneurs, serveurs, etc.) du reste de votre réseau personnel.

Vous pouvez appliquer des règles strictes:

- limiter les accès,

- filtrer le trafic,

- contrôler qui peut communiquer avec quoi.

2. Organisation et clartéh3

Dans un homelab, on accumule vite plusieurs services, conteneurs, VM…

Avoir un réseau dédié permet de garder une architecture propre et logique.

3. Flexibilité totaleh3

Avec un routeur/pare-feu comme PfSense ou OPNSense, vous pouvez:

- créer plusieurs réseaux (LAN, DMZ, invités, IoT…),

- définir des VLANs,

- isoler et segmenter le trafic,

- gérer vos propres règles NAT,

- rediriger vos ports de manière précise.

4. Contrôle des adresses IPh3

Votre box ne permet généralement qu’un DHCP basique.

Avec un réseau dédié, vous pouvez:

- gérer facilement des IP fixes,

- contrôler la portée du réseau,

- choisir vos plages IP,

- séparer vos machines selon leur rôle.

En bref:

👉 Un réseau séparé apporte contrôle, sécurité et évolutivité, ce qui est indispensable dès que votre homelab commence à grandir.

Création d’une machine virtuelle pour PfSenseh2

Suite à l’installation de Proxmox, je ne vous avais pas encore montré comment créer une machine virtuelle, donc nous allons voir cela maintenant.

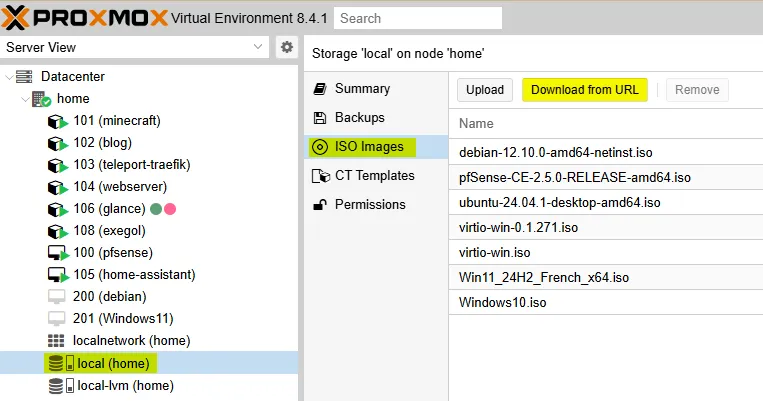

Importer un fichier ISO dans Proxmoxh3

Nous avons d’abord besoin d’importer l’ISO de PfSense.

La version CE peut être longue à récupérer depuis le site officiel, donc voici un lien direct:

ISO PfSense

Il n’est pas nécessaire de télécharger l’ISO sur votre ordinateur. Proxmox permet de le télécharger directement depuis son interface. Pour cela, sélectionnez le stockage (par défaut local), puis:

ISO Images → Download from URL

Une fenêtre s’ouvre: entrez simplement l’URL, cliquez sur Query URL, puis Download.

Proxmox télécharge alors automatiquement l’ISO en arrière-plan et l’ajoute au bon emplacement.

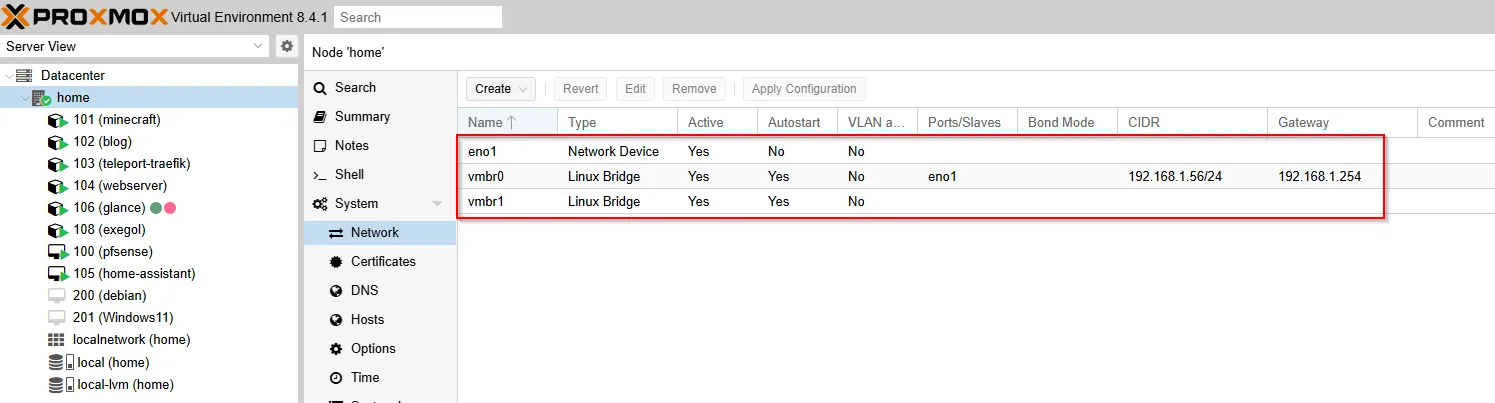

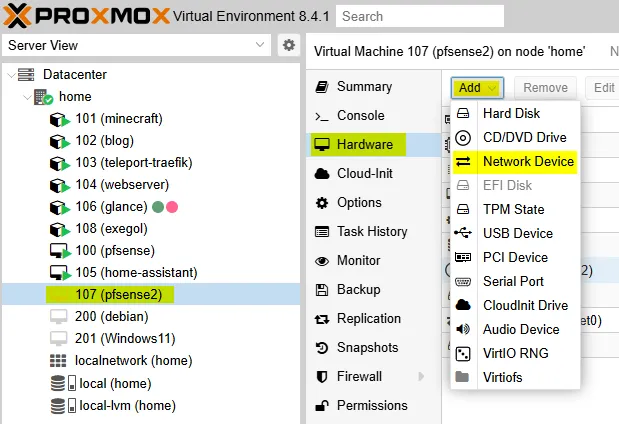

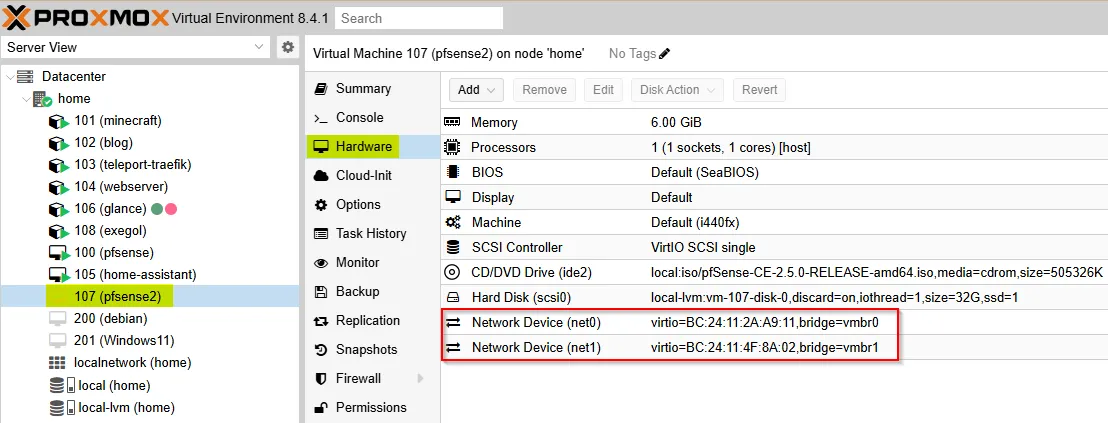

Ajouter des cartes réseau virtuellesh3

PfSense a besoin de 2 interfaces réseau:

- 1 pour le WAN (vers internet),

- 1 pour le LAN (votre réseau privé).

Dans Proxmox, cela se configure ainsi:

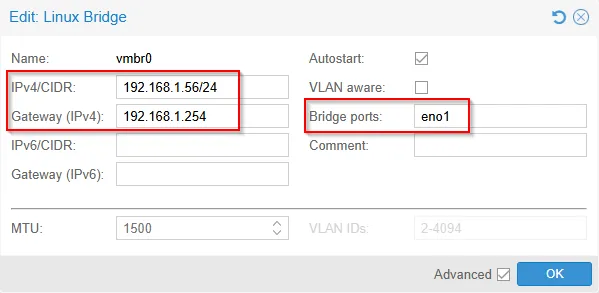

Sélectionnez Create → Linux Bridge:

Conventionnellement:

- vmbr0 = WAN

- vmbr1 = LAN

Pour vmbr0, reliez-la à l’interface réseau physique (dans mon cas eno1).

Ajoutez également l’adresse IP de Proxmox et la passerelle correspondant à votre box.

Pour vmbr1, laissez tous les champs vides: ce sera l’interface LAN gérée par PfSense.

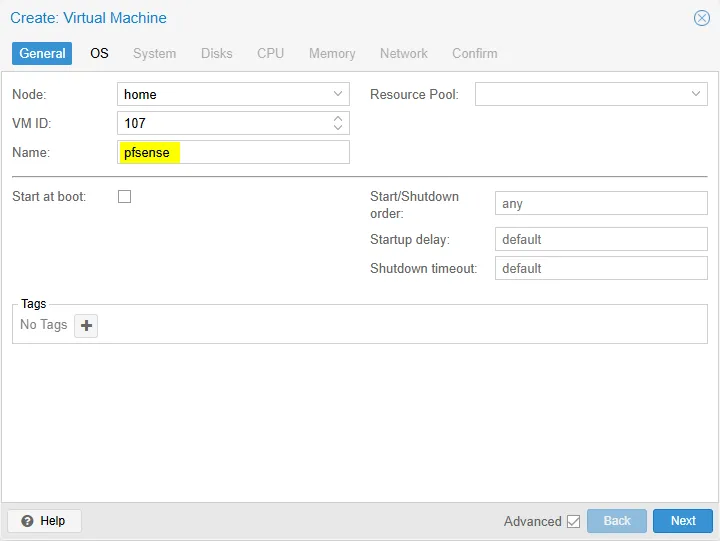

Configuration de la machine virtuelleh3

Préparez-vous à une avalanche de captures d’écran. Pour que ce soit plus clair, j’ai mis les modifications en évidence sur chaque capture d’écran.

Il est désormais temps de passer à la création de la machine virtuelle !

Cliquez sur Create VM en haut à droite de l’écran et donnez lui un nom:

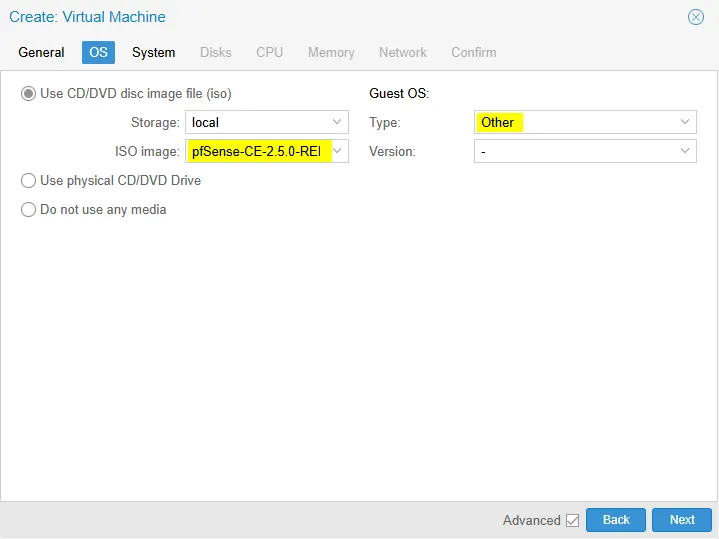

Choisissez l’ISO:

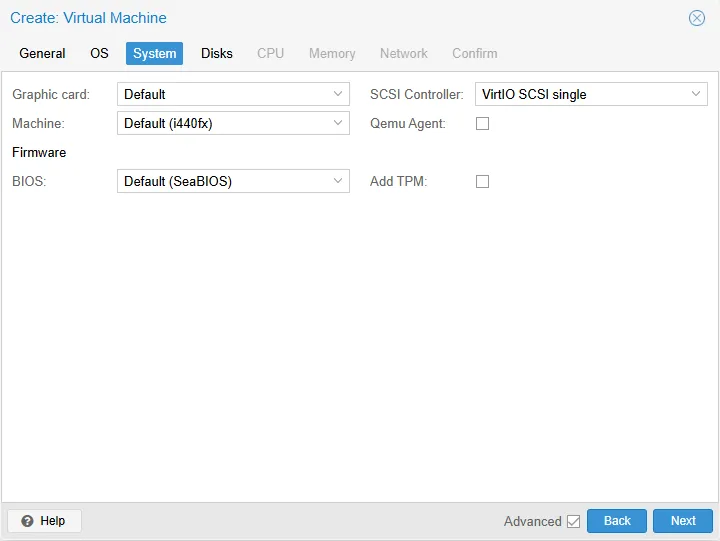

On laisse tout par défaut:

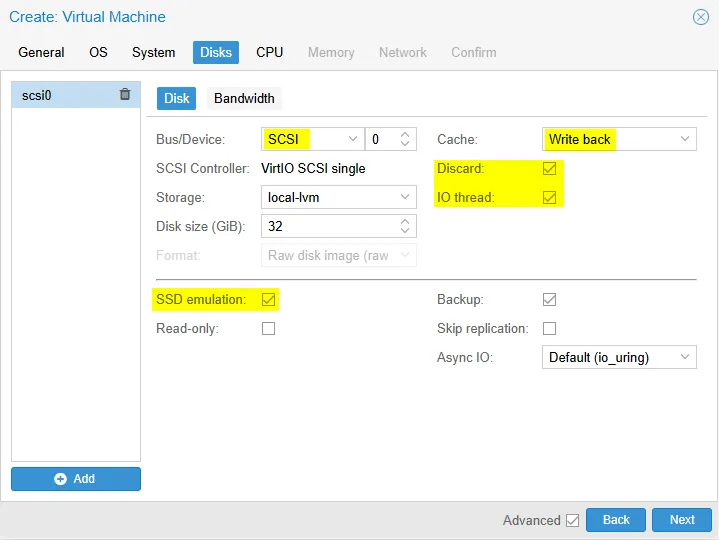

Configurer ensuite le disque:

Ne cochez pas SSD emulation si votre disque physique n’est pas un SSD.

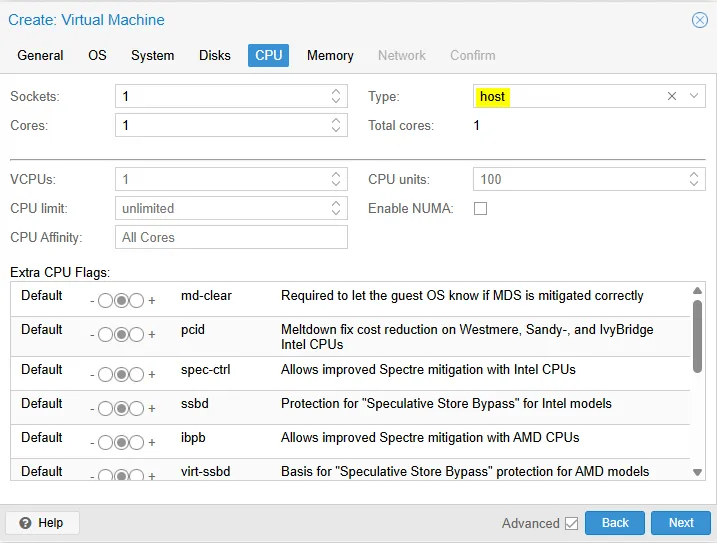

On met le CPU en mode host:

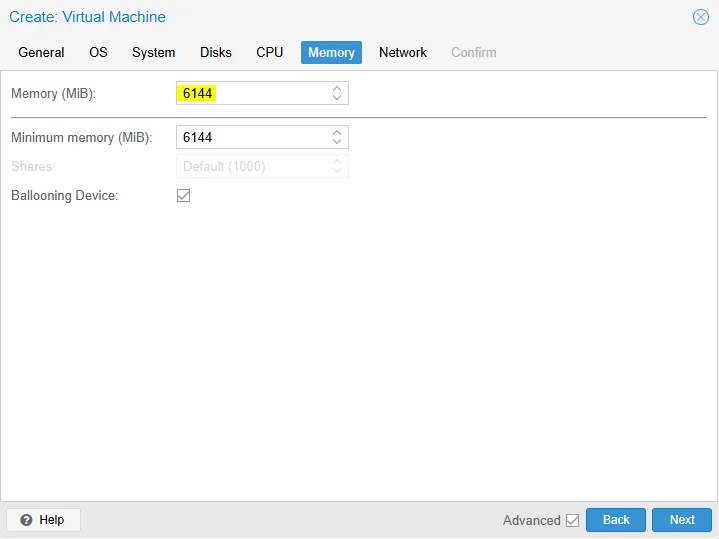

La RAM dépend de vos besoins: 4 Go suffisent souvent, mais pour ma part j’ai du augmenter cela à 6 Go au vu de la charge de ma bande passante.

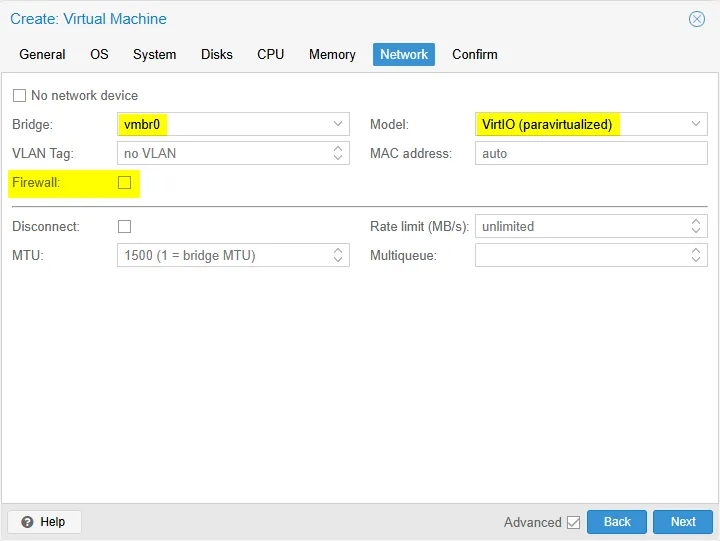

Pour la configuration réseau, on met d’abord l’interface vmbr0 destiné au réseau LAN:

Puis on ajoute la deuxième interface après la fin de la création de la machine virtuelle:

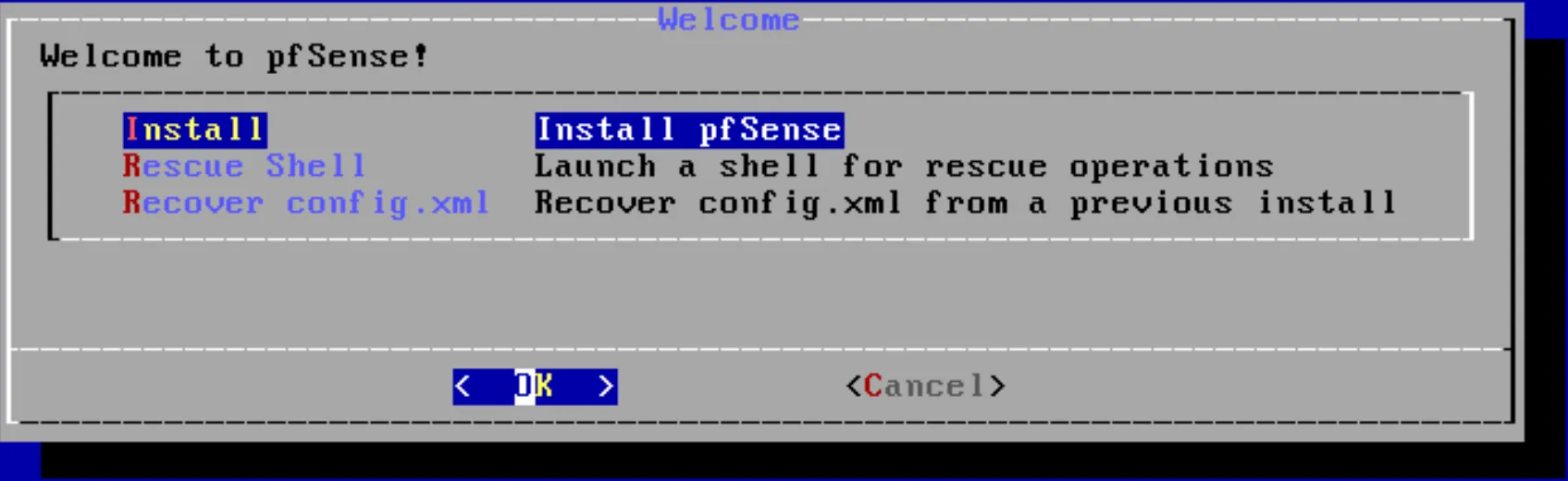

Installation et configuration de PfSenseh2

Installation graphiqueh3

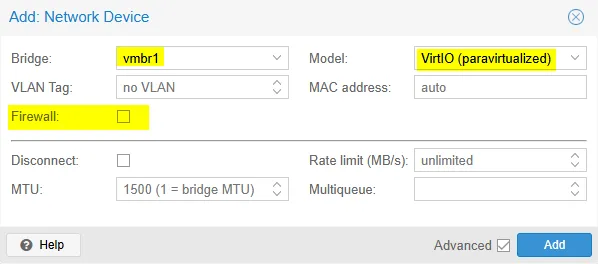

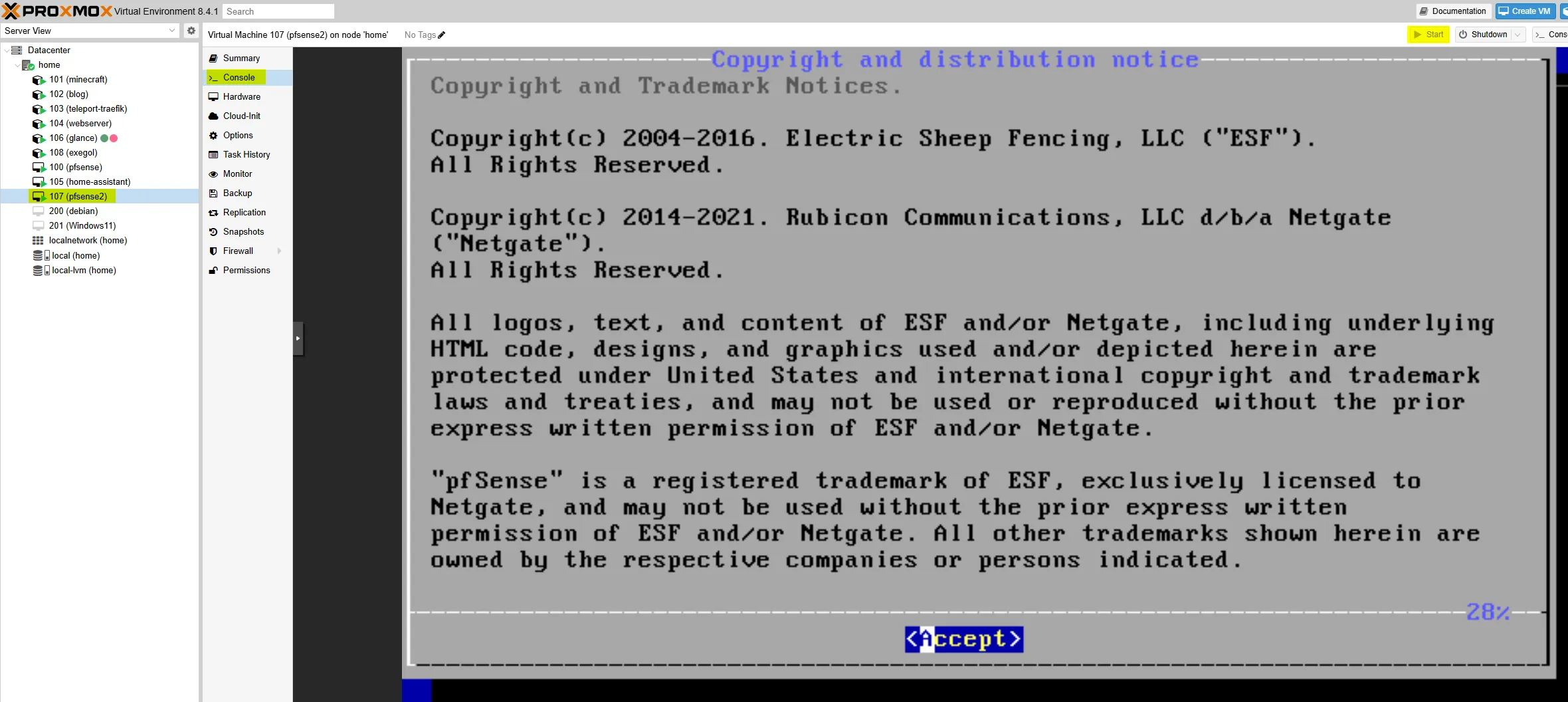

On lance la VM:

On suit l’assistant. On peut utiliser les flèches directrices pour se déplacer et la touche ENTRER pour sélectionner et valider notre choix:

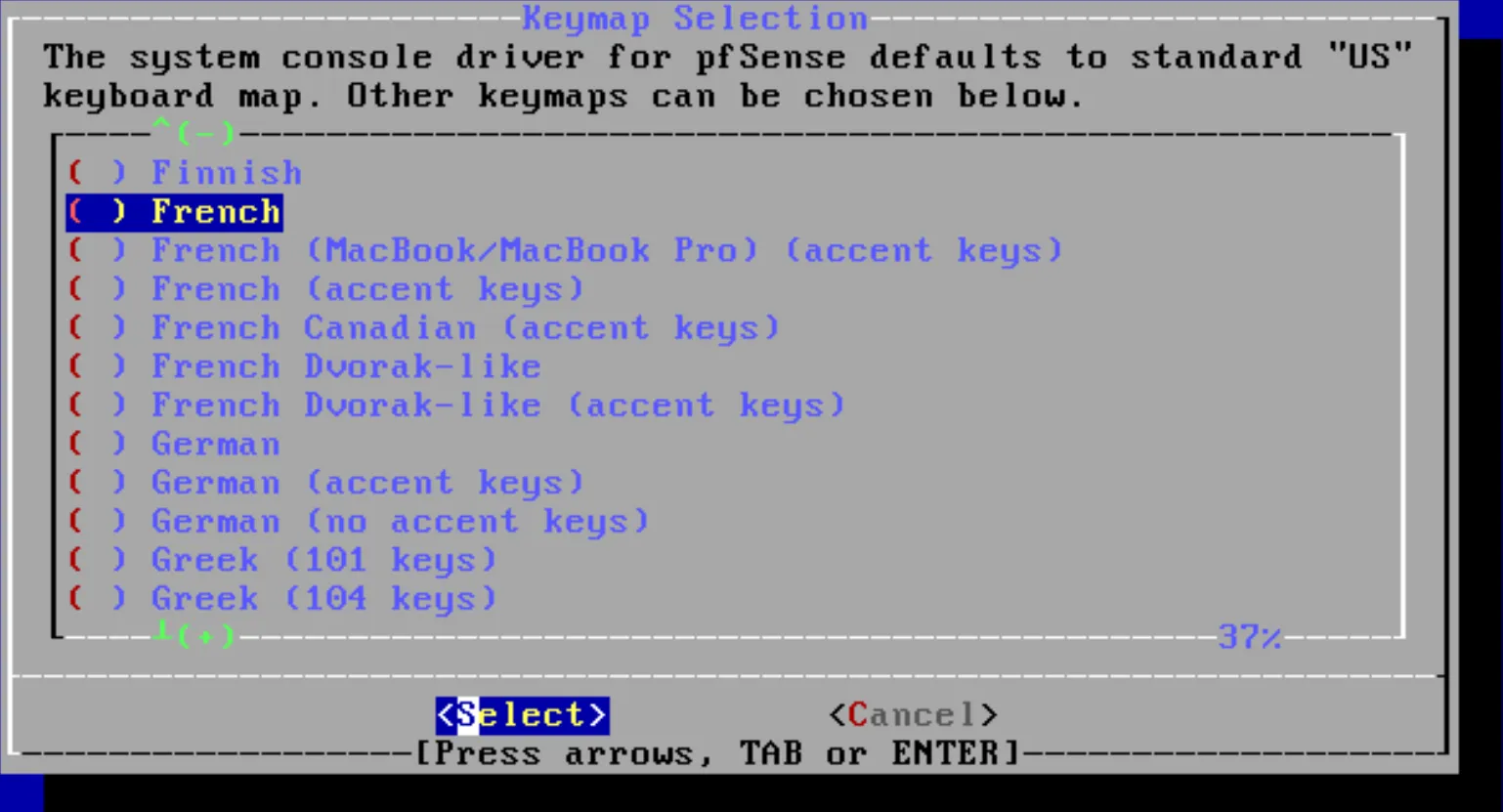

On choisit la langue:

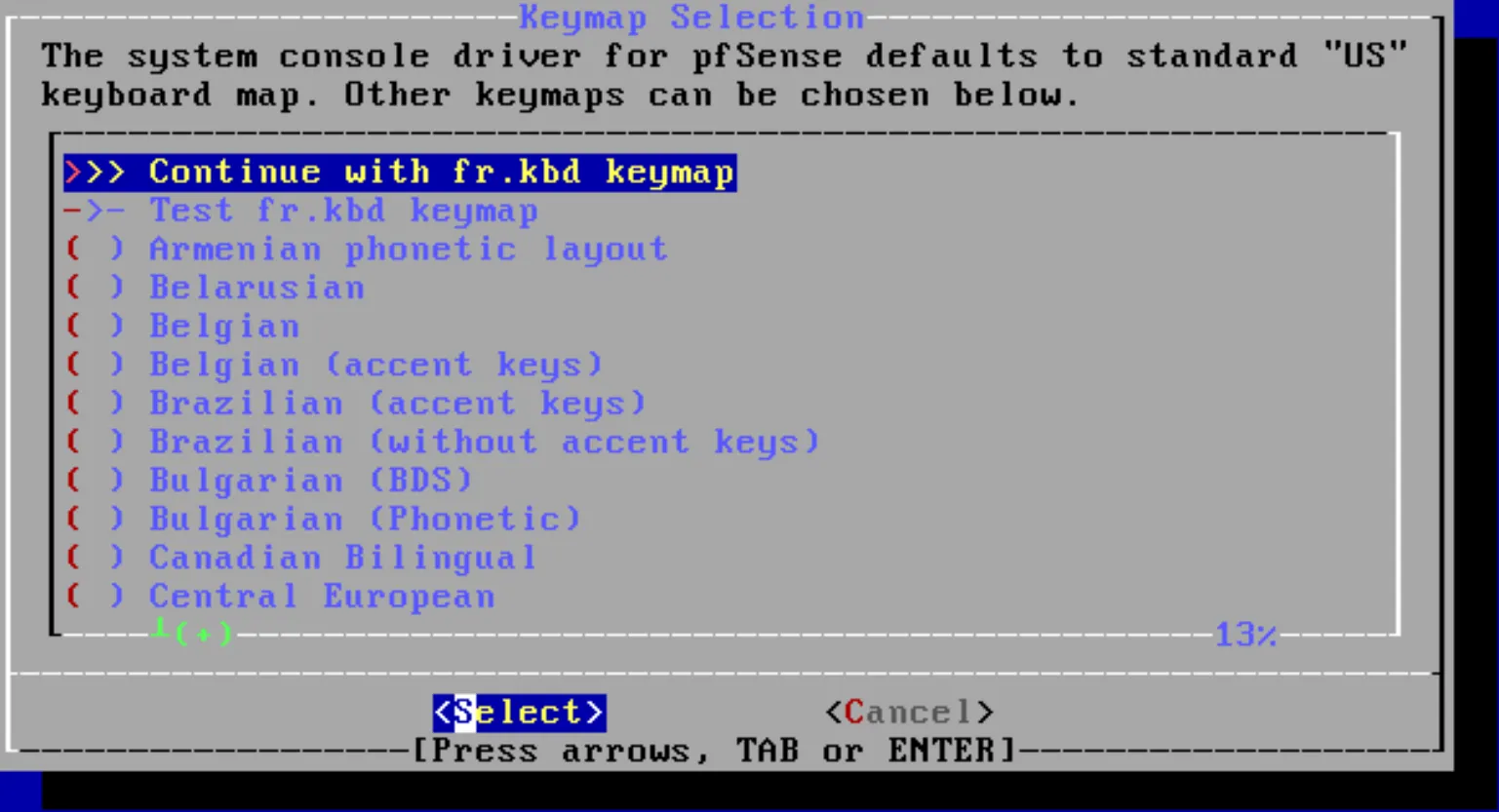

On vérifie éventuellement la disposition du clavier avec l’option de Test juste en dessous puis on continue:

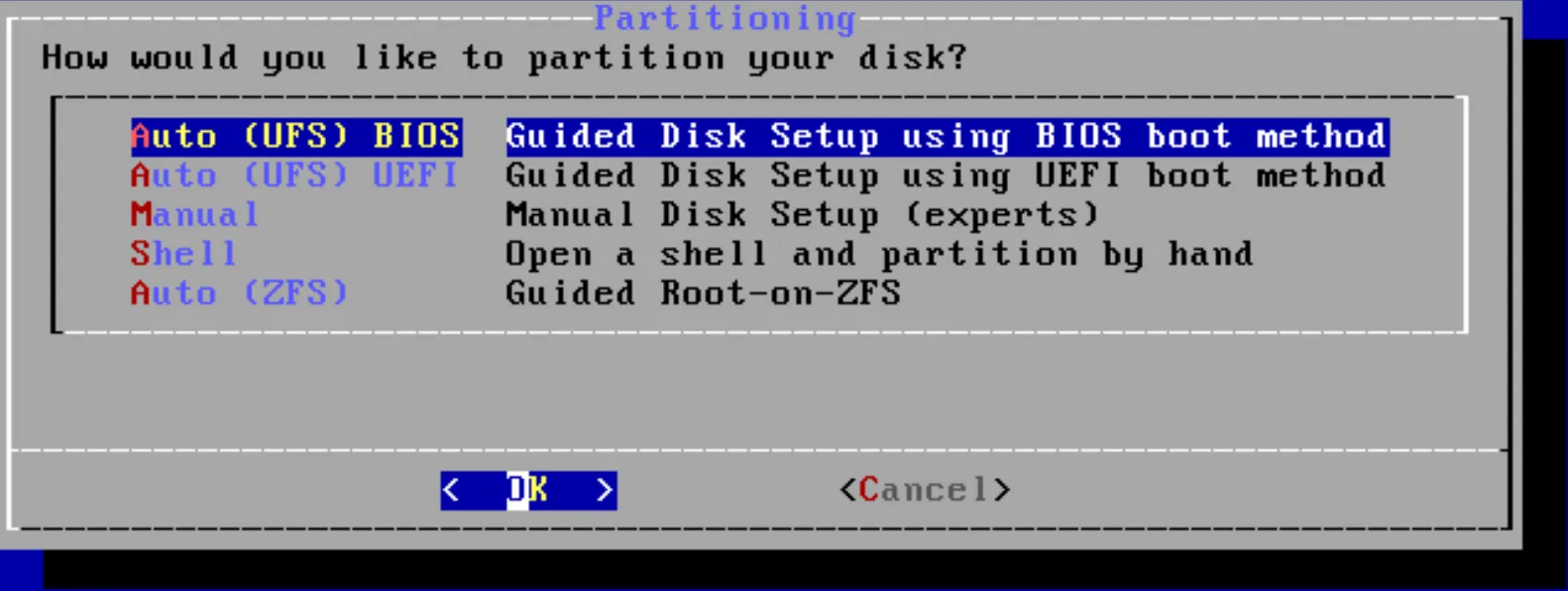

On choisit l’installation automatique car on a pas besoin de faire des modifications avancées. Si c’est votre cas, GL 💪 :

Configuration en ligne de commandeh3

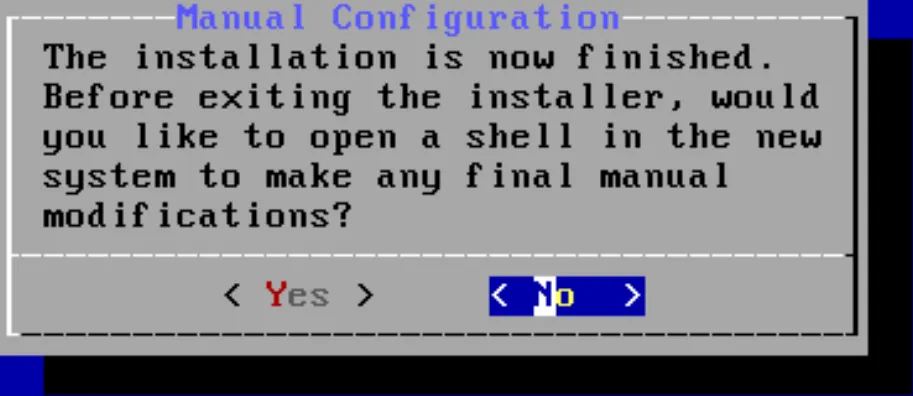

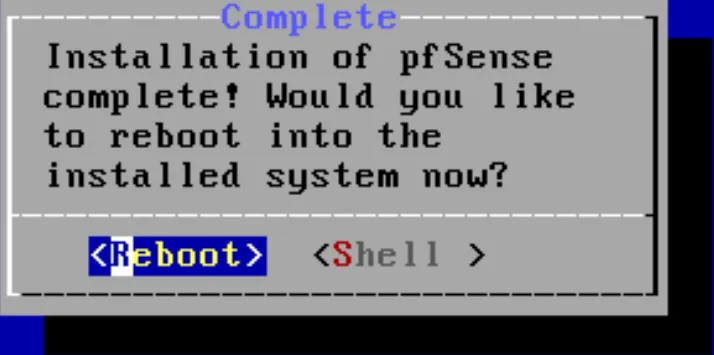

Après redémarrage:

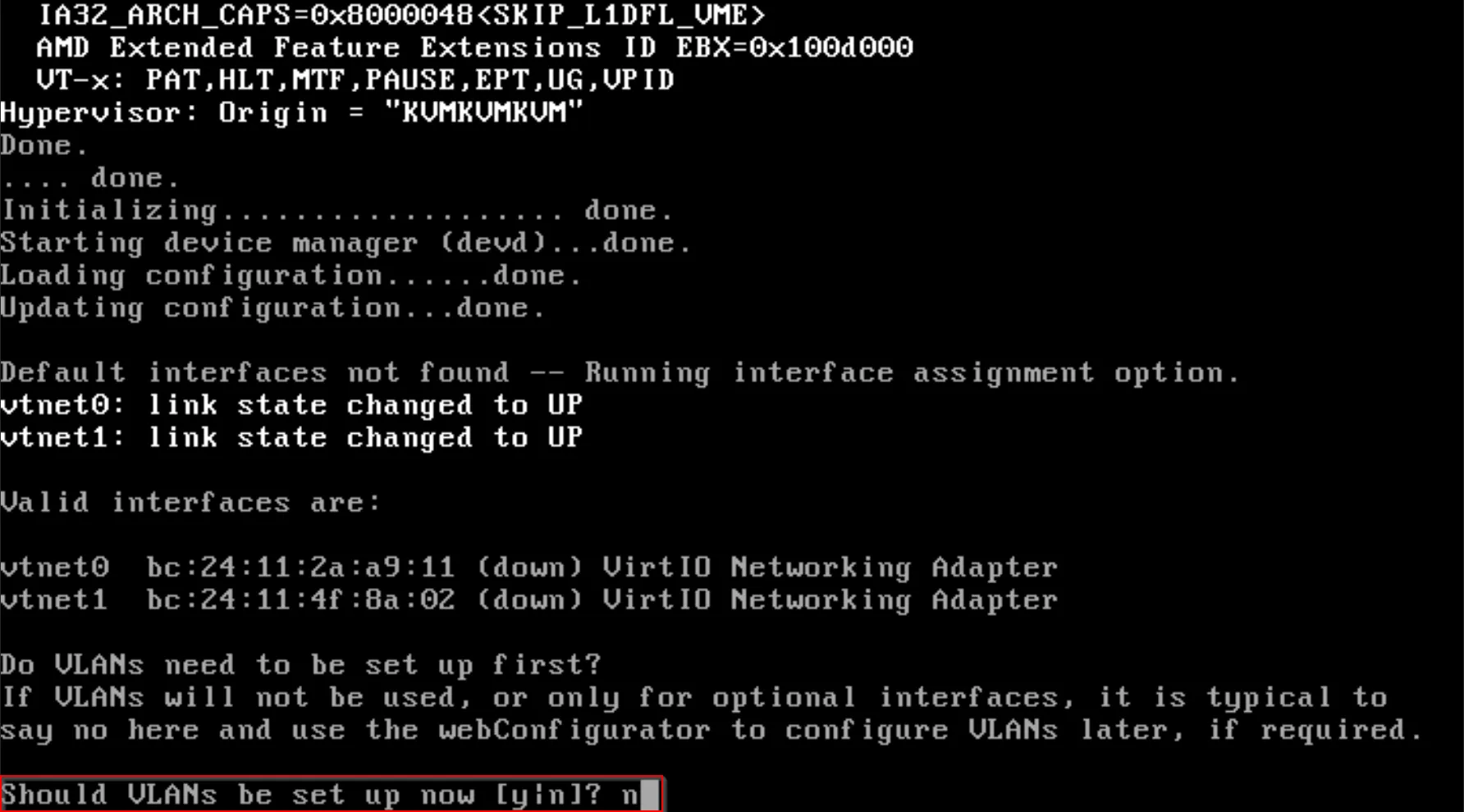

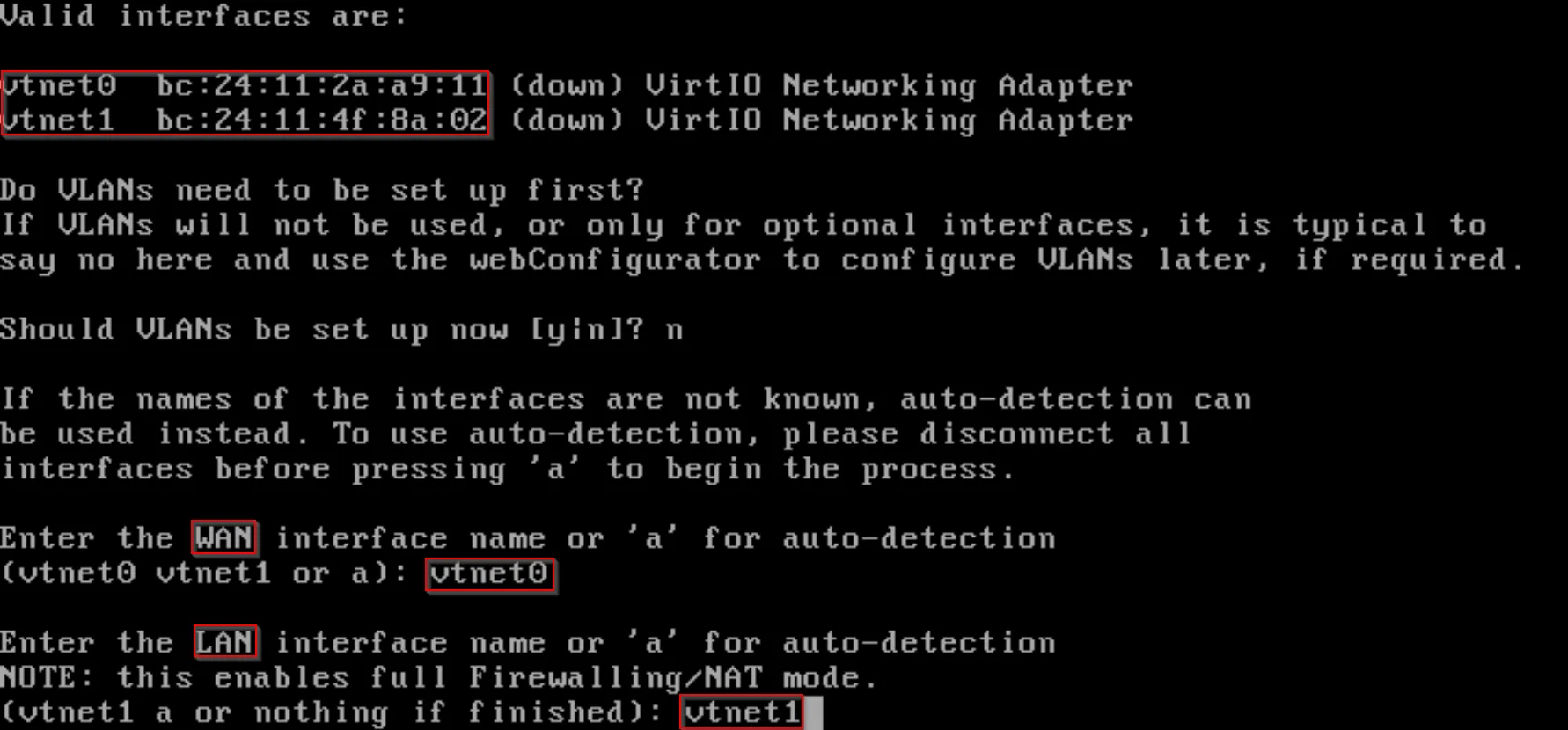

On associe les interfaces WAN/LAN en fonction des adresses MAC (pour rappel on veut associer le WAN à vmbr0):

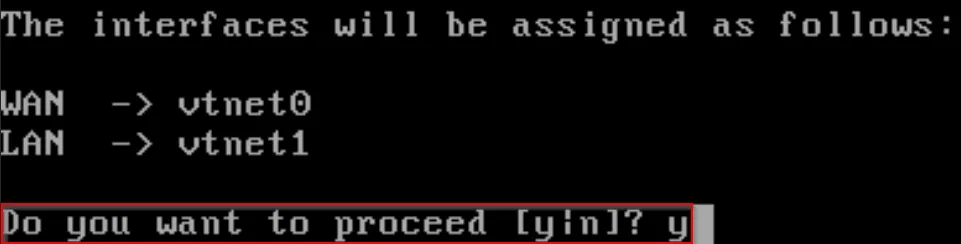

On valide:

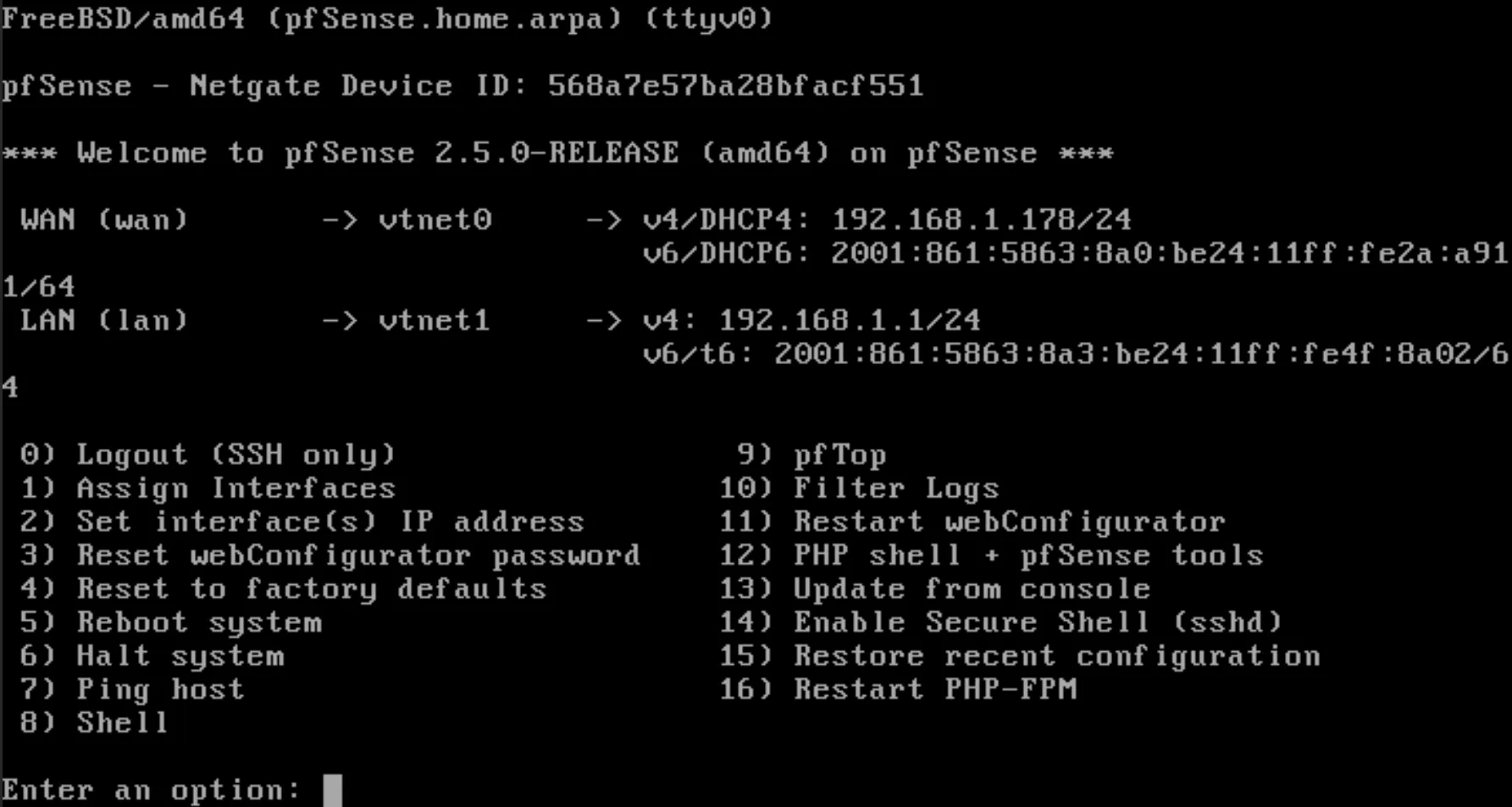

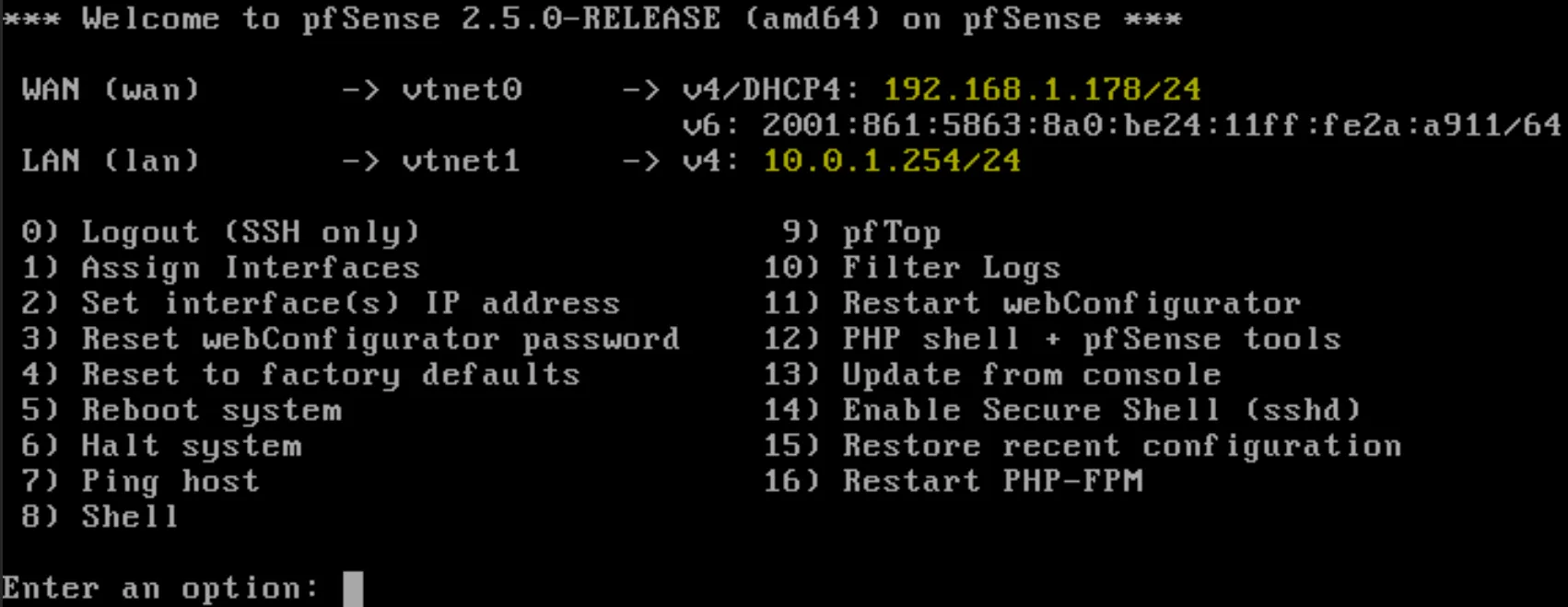

Et voici l’interface principale de PfSense:

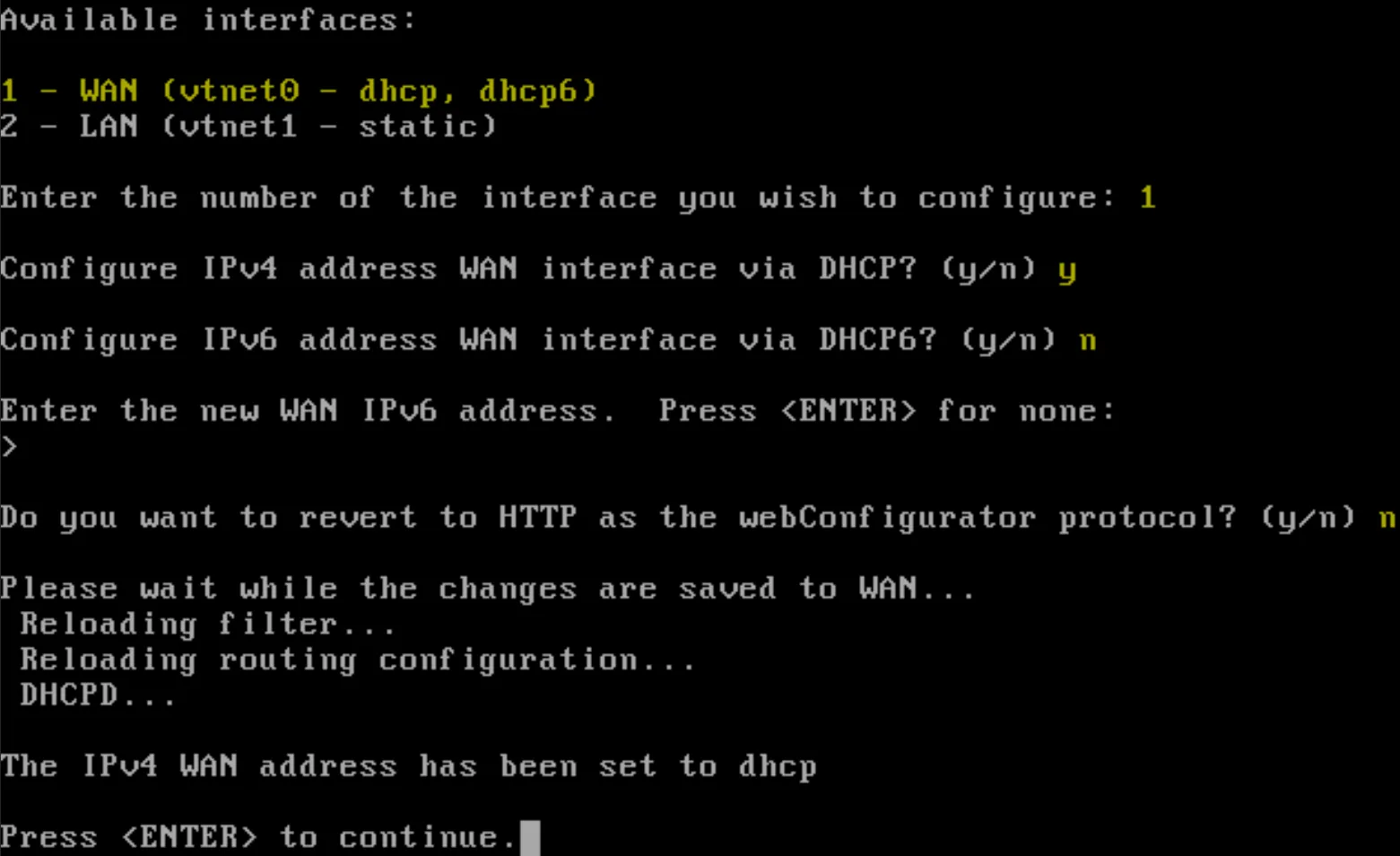

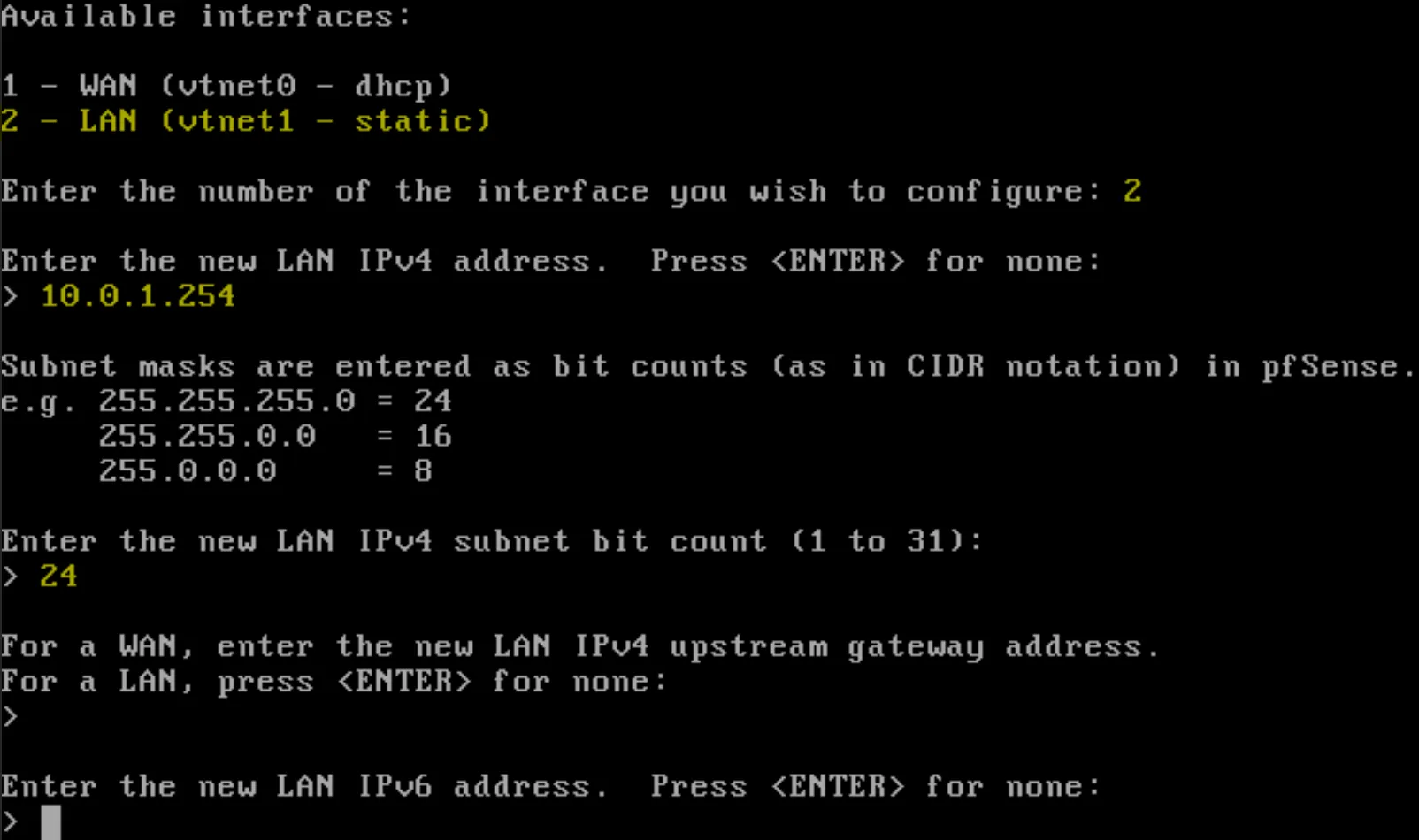

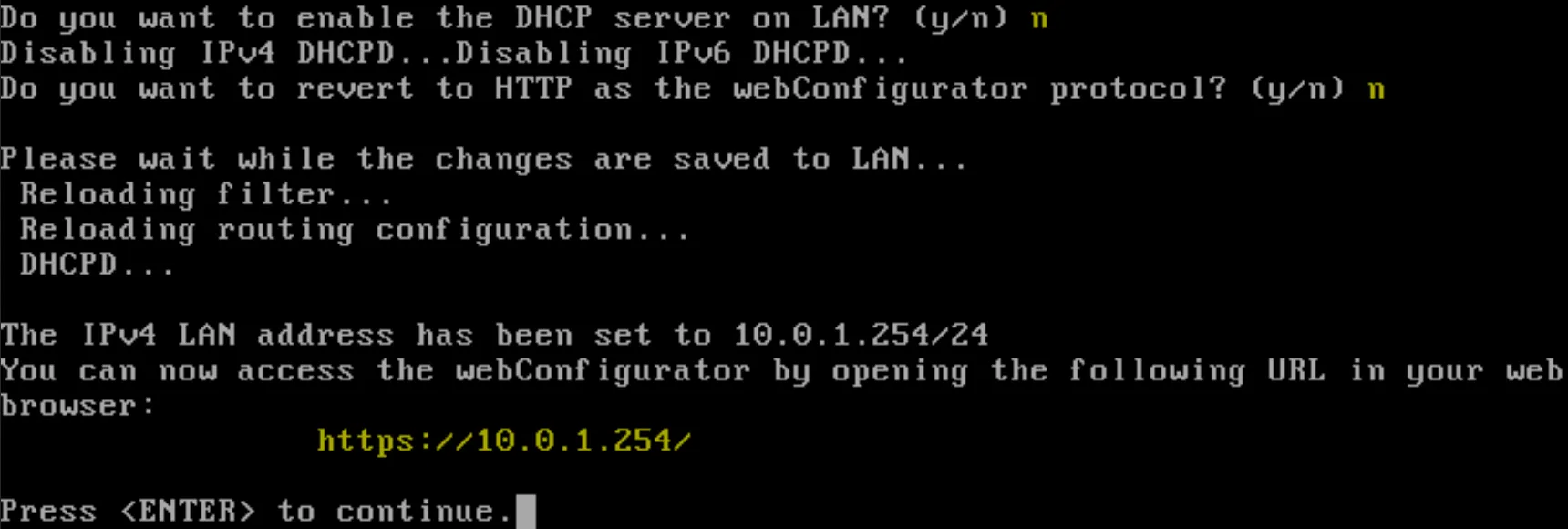

On configure les IP de nos interfaces (option 2):

Vous n’êtes pas obligé d’utiliser la même adresse IP pour votre réseau local. Celui-ci est entièrement personnalisable: vous pouvez donc choisir une plage en 172.10.0.0, ou toute autre plage privée. Le masque réseau, quant à lui, définit l’étendue des adresses IP que pfSense devra gérer.

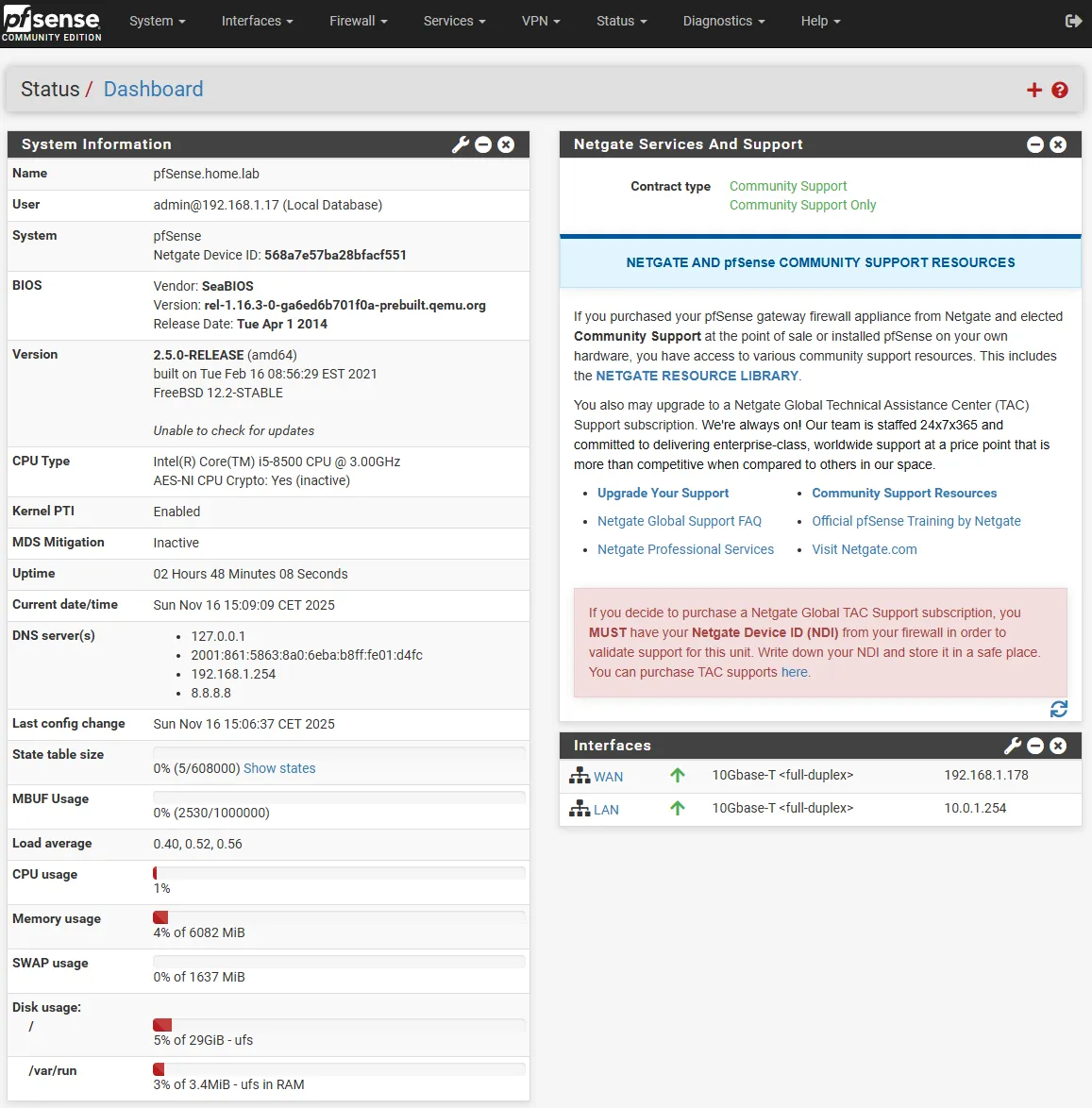

Prenons un exemple: j’ai attribué à mon interface LAN l’adresse 10.0.1.254. Cela signifie que, pour accéder à pfSense depuis mon réseau privé, je devrai utiliser cette adresse. Avec un masque /24, j’indique que la partie 10.0.1 de l’adresse est fixe, tandis que le dernier octet varie selon les machines du réseau. Ainsi, une machine A pourra avoir l’adresse 10.0.1.10, et une machine B 10.0.1.13. Ce schéma permet d’avoir jusqu’à 253 machines sur le réseau, ce qui est largement suffisant pour un petit homelab.

Pour ma part, je préfère désactiver le DHCP sur le LAN afin de gérer moi-même les adresses IP attribuées à chaque machine. Toutefois, si vous souhaitez vous simplifier la vie, il est tout à fait possible de laisser le DHCP s’en charger automatiquement.

Voici à quoi ressemble la configuration finale:

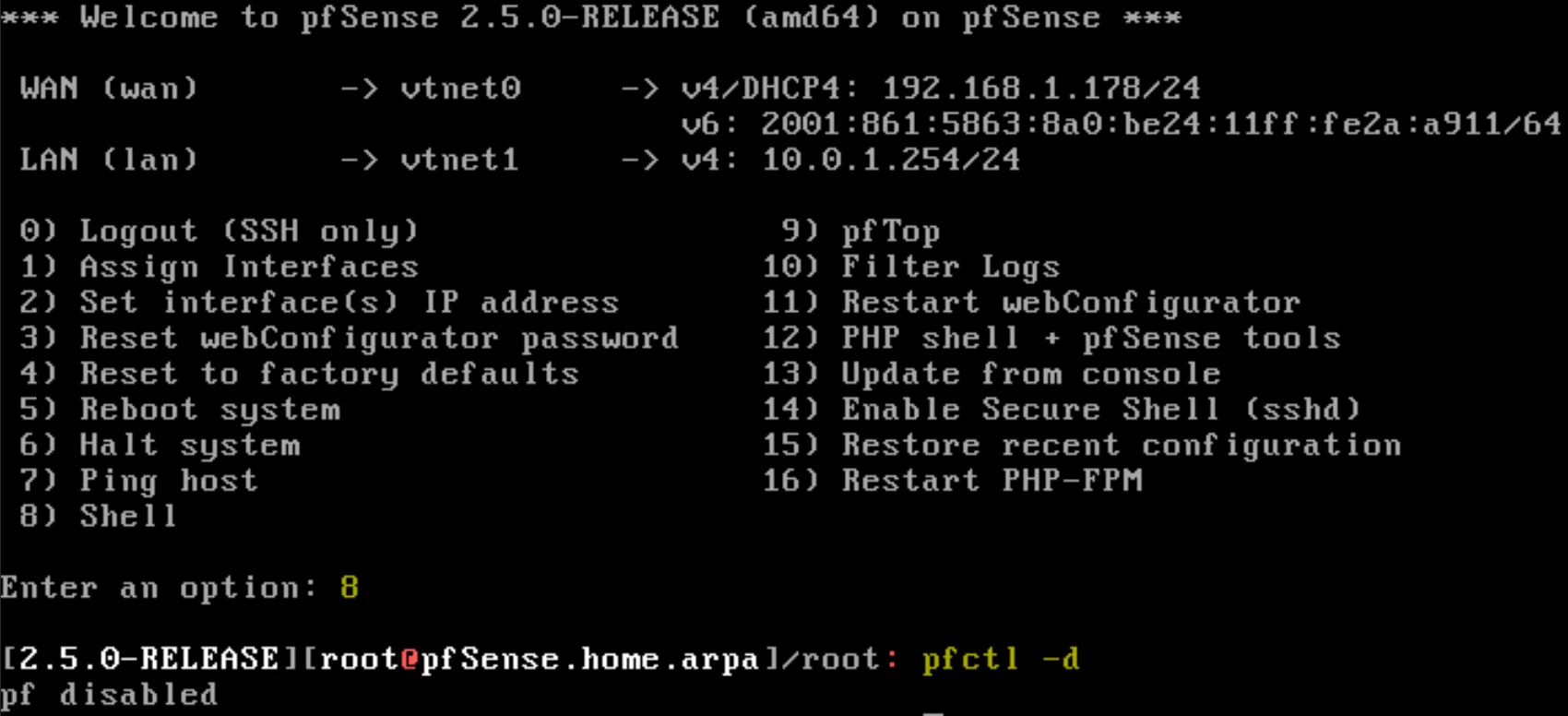

Nous avons presque terminé l’installation et la configuration de PfSense, il nous reste plus qu’à compléter la configuration de l’interface web. Pour ce faire, on va avoir besoin d’accéder à l’interface web. PfSense nous indique que cette interface web est disponible sur l’adresse IP LAN de PfSense. Cependant, pour accéder à cette adresse IP, il nous faudrait une machine dans le réseau local de PfSense et nous n’en avons pas pour l’instant. Il est possible de désactiver le firewall de PfSense avec la commande suivante afin de pouvoir accéder à l’interface web depuis l’adresse IP WAN de PfSense (qui est une adresse du réseau local de notre box internet). Ce réseau est lui accessible car notre ordinateur se trouve également sur le réseau de notre box internet (adresse IP en 192.168.1.X).

Ne jamais exposer l’interface web de PfSense sur internet. Dans notre cas, l’IP WAN est interne (réseau de la box), ce qui limite l’exposition mais il est conseillé à terme de ne plus l’activer et de passer par une machine du réseau privée de PfSense pour y accéder.

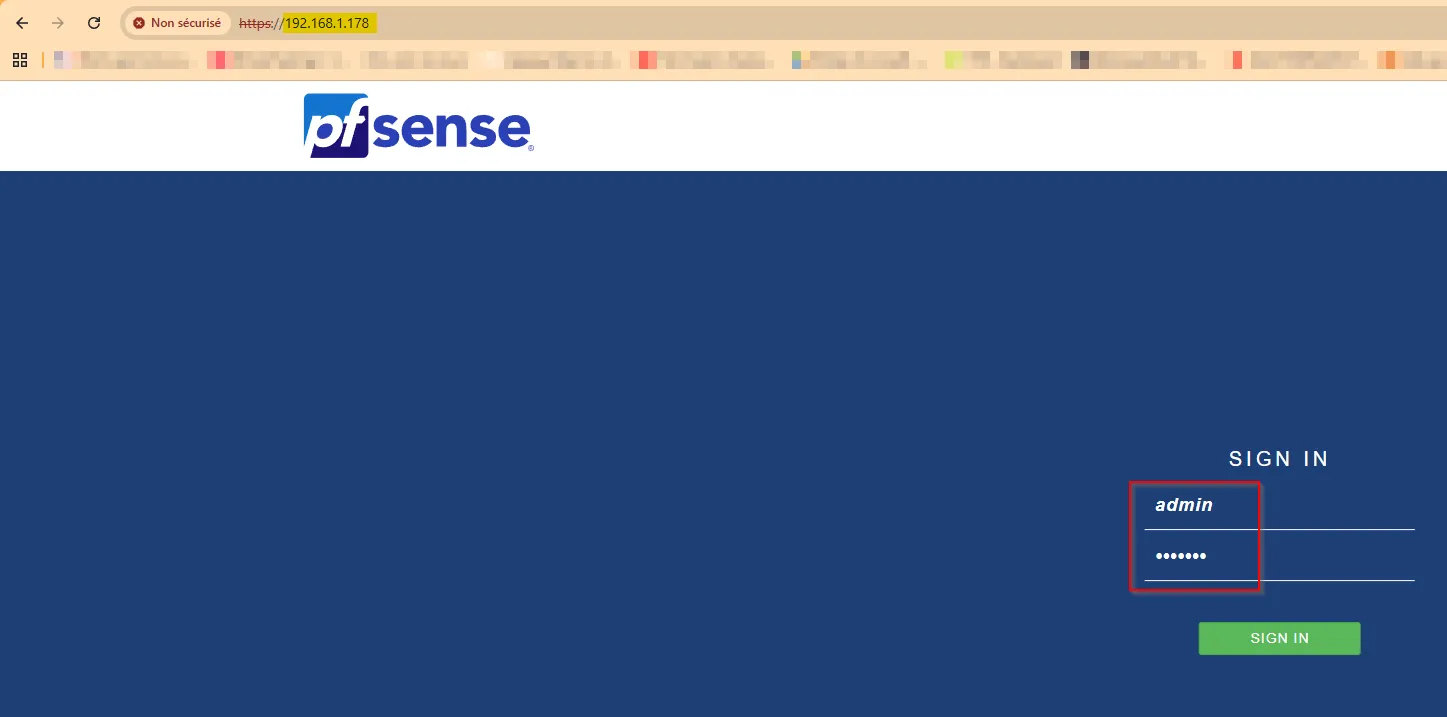

Configuration webh3

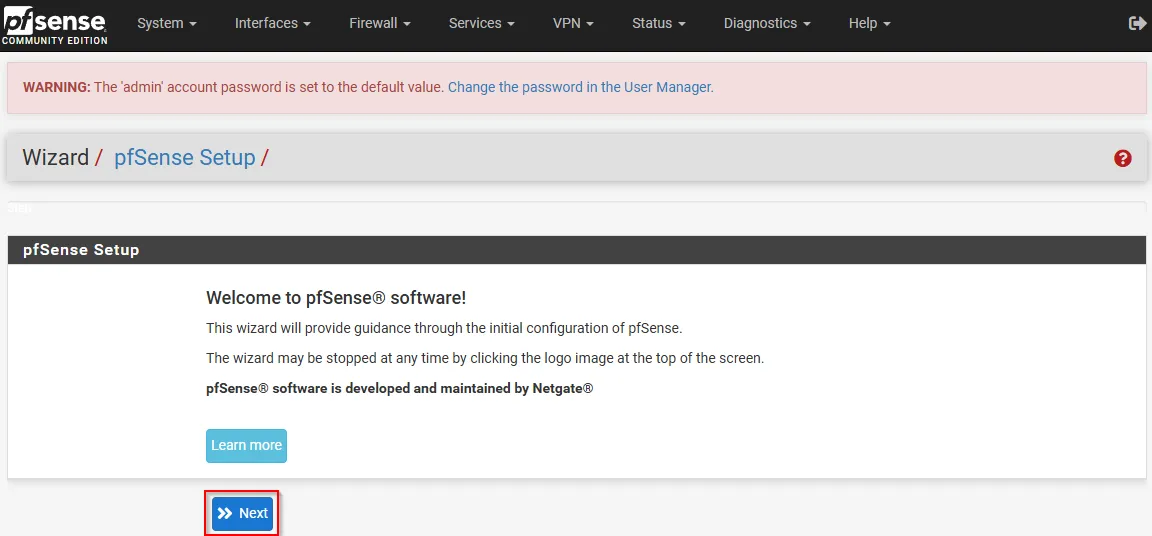

On se rend donc sur l’adresse IP WAN de Pfsense pour accéder à l’interface web. Les identifiants par défaut sont admin et pfsense:

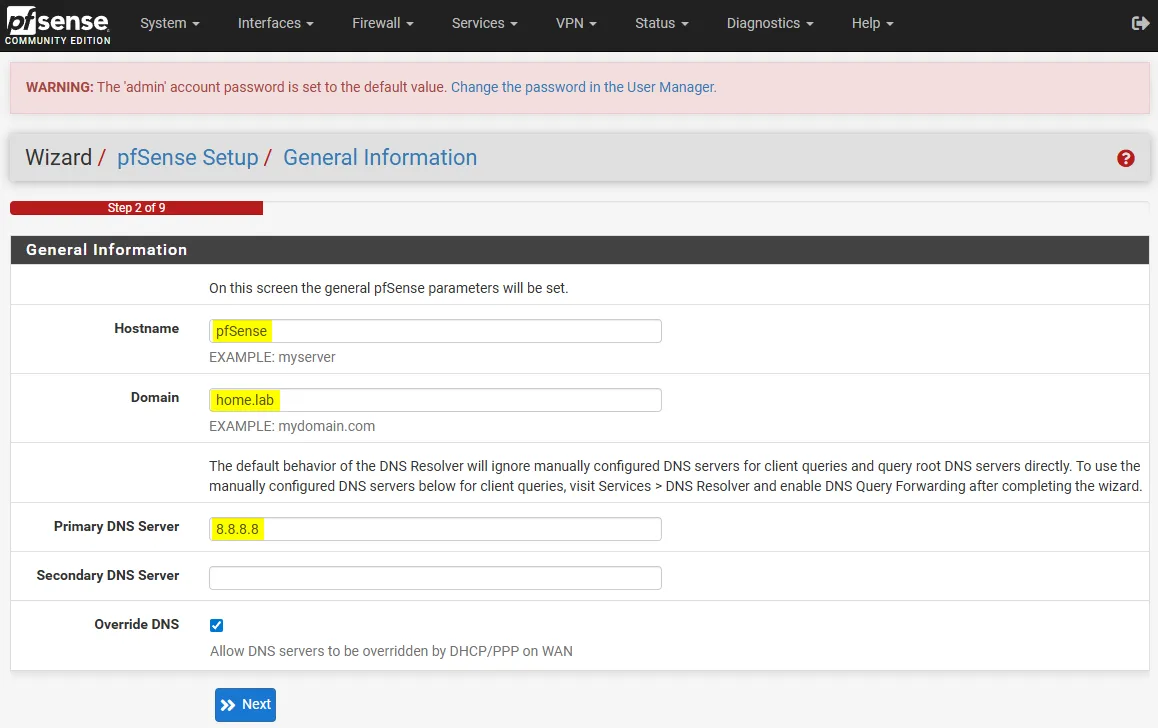

On complète le wizard, si vous ne savez pas trop quoi mettre, faites comme moi ça fonctionnera 😉:

DNS 8.8.8.8 = serveur DNS Google.

On sélectionne notre timezone:

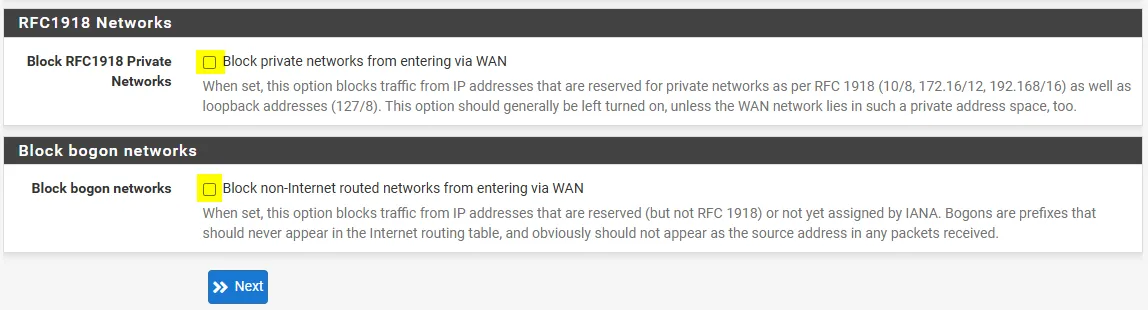

On désactive ces deux options (situées tout en bas de l’étape 4):

Cette étape sera déjà pré-remplie car on a configuré cela en ligne de commande plus tôt:

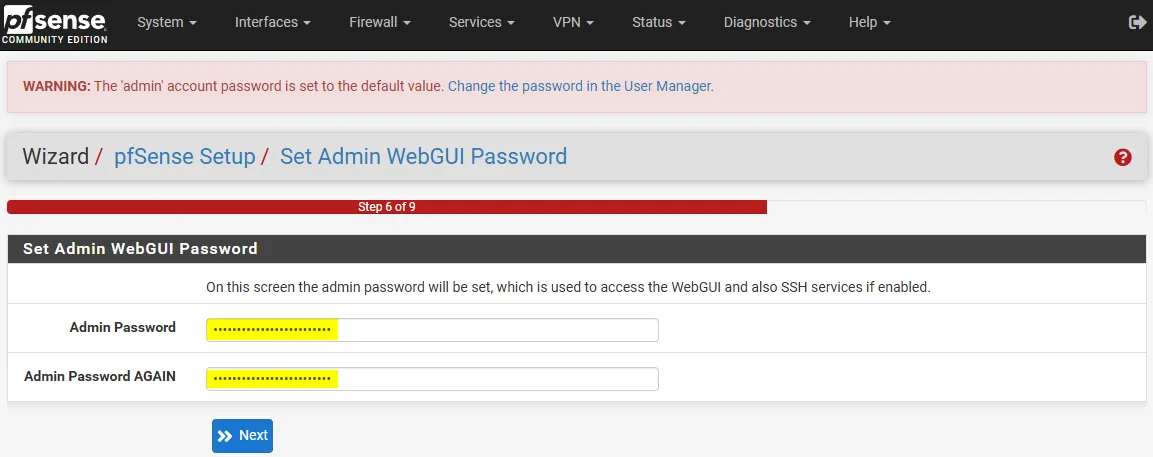

Changement du mot de passe admin:

L’étape suivante vous affichera un bouton pour redémarrer PfSense.

Attention, le redémarrage de PfSense va venir réactiver le firewall qu’on avait désactivé. Il faudra donc venir le re désactiver si on veut de nouveau avoir accès à l’interface web depuis l’adresse WAN de PfSense.

Une fois cela fait, vous arriverez sur la dernière page du wizard puis sur le dashboard principale de PfSense:

BONUSh2

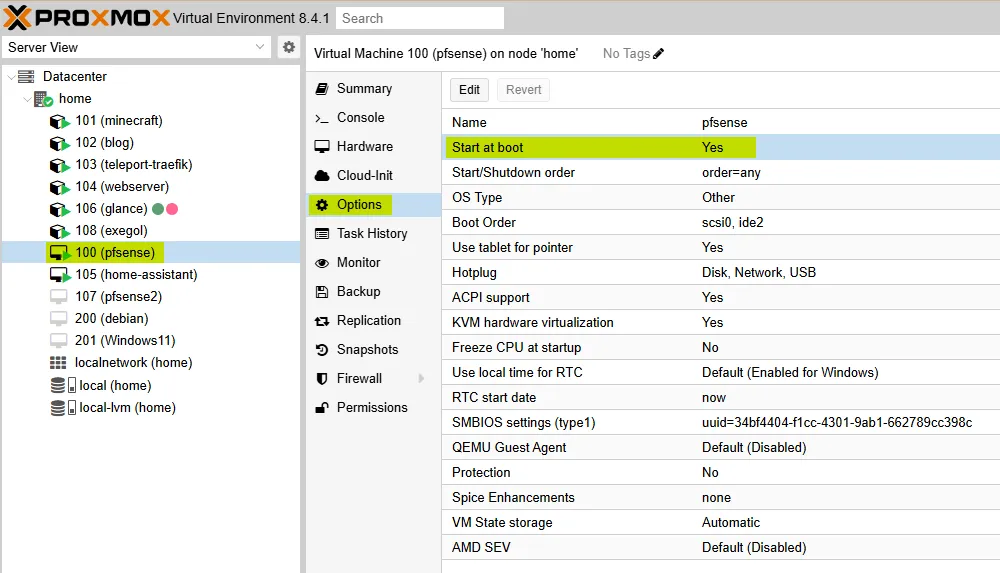

Avant de se quitter, je vous conseille d’activer cette option pour chacune des machines ou conteneurs que vous allez créer (si, bien évidemment, ils hébergent des services devant être constamment lancés):

Cela permettra à Proxmox de relancer automatiquement la VM ou le conteneur dès le démarrage de votre serveur.

Pour la petite histoire, c’est quelque chose que j’avais complètement oublié lors de ma première installation. Une simple coupure de courant m’a alors privé d’accès à distance, alors que j’étais en vacances, car mon serveur ne s’est pas relancé une fois l’alimentation rétablie. À mon retour, j’ai donc activé une option dans le BIOS de mon serveur pour qu’il redémarre automatiquement dès qu’il est alimenté. J’ai également pris soin d’activer l’option que je viens de vous montrer. Enfin, dans mes VM et conteneurs, j’ai créé des services pour chacun de mes services applicatifs afin qu’ils se relancent automatiquement dès que la VM ou le conteneur démarre. Ainsi quoi qu’il se passera, dès l’incident résolu, mon serveur et tous mes services reviendront tous en ligne automatiquement sans action manuelle de ma part.

Conclusionh2

Et voilà ! Nous avons terminé l’installation et la configuration de PfSense.

Vous disposez maintenant d’un réseau local entièrement personnalisable et administré via un véritable routeur/pare-feu professionnel.

Dans le prochain article, nous verrons comment ajouter un conteneur dans ce réseau, créer des règles de pare-feu et mettre en place des redirections de ports.